Überblick

Der CVE SCANNER – NIST DATABASE ist ein spezialisiertes Sicherheitstool zur automatisierten Identifizierung von Sicherheitslücken in Windows-Systemen. Das Tool analysiert installierte Software und prüft diese gegen die NIST National Vulnerability Database (NVD), um bekannte CVE-Schwachstellen (Common Vulnerabilities and Exposures) zu erkennen. In sicherheitskritischen Umgebungen ist die kontinuierliche Überwachung von Softwareschwachstellen nicht nur eine regulatorische Anforderung, sondern eine absolute Notwendigkeit zur Vermeidung von Cyberangriffen und Datenschutzverletzungen.

Einleitung

Dieses Handbuch dient als umfassende Anleitung für IT-Sicherheitsverantwortliche, Systemadministratoren und Compliance-Beauftragte. Es erläutert die Notwendigkeit regelmäßiger Schwachstellenscans und demonstriert die praktische Anwendung des CVE Vulnerability Scanner Tools.

Zielgruppe

Dieses Handbuch richtet sich an:

- IT-Sicherheitsbeauftragte in Unternehmen und Organisationen

- Systemadministratoren für Windows-Infrastrukturen

- Compliance-Verantwortliche (ISO 27001, BSI IT-Grundschutz)

- Datenschutzbeauftragte

- Penetrationstester und Security-Audit-Teams

- IT-Service-Provider und Managed Service Provider (MSP)

Die Bedeutung von Vulnerability Management

Was ist CVE?

CVE (Common Vulnerabilities and Exposures) ist ein standardisiertes System zur Identifizierung und Katalogisierung bekannter Sicherheitslücken in Software und Hardware. Jede CVE erhält eine eindeutige ID (z.B. CVE-2024-1234) und wird mit einer detaillierten Beschreibung, Schweregradbewertung (CVSS Score) und Lösungsempfehlungen versehen.

Die NIST National Vulnerability Database (NVD) ist die zentrale Datenbank für CVE-Informationen und wird kontinuierlich mit neuen Schwachstellen aktualisiert.

Bedrohungslandschaft für Unternehmen

Moderne Unternehmen sind zunehmenden Cyberbedrohungen ausgesetzt:

- Ransomware-Angriffe: Ausnutzung bekannter Schwachstellen für Verschlüsselungsattacken

- Zero-Day-Exploits: Angriffe auf ungepatchte Sicherheitslücken

- Supply-Chain-Angriffe: Kompromittierung über verwundbare Drittanbieter-Software

- Datenlecks: Unbefugter Zugriff auf sensible Unternehmensdaten

- Compliance-Verstöße: Nichteinhaltung gesetzlicher Sicherheitsanforderungen

- Reputationsschäden: Vertrauensverlust bei Kunden und Partnern

Regulatorische Anforderungen

ISO 27001 – Informationssicherheits-Managementsystem

Die ISO 27001 fordert systematisches Schwachstellenmanagement:

- 12.6.1: Management technischer Schwachstellen

- 18.2.3: Überprüfung der technischen Compliance

- Regelmäßige Vulnerability Assessments und Patch Management

DSGVO – Datenschutz-Grundverordnung

Die DSGVO verlangt angemessene technische Sicherheitsmaßnahmen:

- 32 DSGVO: Sicherheit der Verarbeitung

- 33 DSGVO: Meldung von Datenschutzverletzungen innerhalb 72 Stunden

- Technische Maßnahmen zur Minimierung von Sicherheitsrisiken

BSI IT-Grundschutz

Der BSI IT-Grundschutz empfiehlt:

- 1.1.3: Patch- und Änderungsmanagement

- 2.3: Bereinigung weitreichender Sicherheitsvorfälle

- Kontinuierliche Überwachung der IT-Infrastruktur auf Schwachstellen

Risiken ohne regelmäßige Vulnerability Scans

Finanzielle Risiken

| Risikoart | Mögliche Konsequenzen |

| Bußgelder (DSGVO) | Bis zu 20 Millionen € oder 4% des weltweiten Jahresumsatzes |

| Schadensersatz | Individueller Schadensersatz je betroffenem Kunden, Sammelklagen möglich |

| Incident Response Kosten | 50.000 – 500.000 € für externe Forensik-Teams und Schadensbehebung |

| Betriebsunterbrechungen | Produktionsausfälle, Systemabschaltungen, Notfall-Patches |

| Versicherungsprämien | Erhöhte Cyber-Versicherungskosten nach Sicherheitsvorfällen |

| Wiederherstellungskosten | Kosten für Datenwiederherstellung, Systemrekonstruktion, Clean-up |

Bei einem größeren Sicherheitsvorfall können die Gesamtkosten schnell mehrere Millionen Euro erreichen. Ein einziger erfolgreicher Ransomware-Angriff kann ein mittelständisches Unternehmen existenziell gefährden.

Operative Risiken

- Systemausfälle: Ungeplante Downtimes durch Exploit-Ausnutzung

- Datenverlust: Verlust geschäftskritischer oder personenbezogener Daten

- Lateral Movement: Ausbreitung von Angreifern innerhalb des Netzwerks

- Privilegieneskalation: Erlangung höherer Zugriffsrechte durch Angreifer

- Ressourcenbindung: Erheblicher Aufwand für Incident Response

- Produktivitätsverlust: Arbeitsunterbrechungen während Bereinigungsmaßnahmen

Reputationsschäden

- Vertrauensverlust: Kunden verlieren das Vertrauen in die IT-Sicherheit

- Negative Medienberichterstattung: Langfristige Schädigung des Markenimages

- Kundenabwanderung: Bestehende Kunden wechseln zur Konkurrenz

- Geschäftseinbußen: Schwierigkeiten bei Neukundenakquise

- Partnerverlust: B2B-Partner beenden Geschäftsbeziehungen

- Talentflucht: Schwierigkeiten bei Mitarbeiterrekrutierung

Rechtliche Konsequenzen

- Strafrechtliche Ermittlungen: Bei Fahrlässigkeit oder Vorsatz

- Haftung der Geschäftsführung: Persönliche Haftung bei Verletzung der Sorgfaltspflicht

- Verlust von Zertifizierungen: ISO 27001, BSI IT-Grundschutz, etc.

- Meldepflichten: Komplexe Meldeprozesse an Aufsichtsbehörden und Betroffene

- Gerichtsverfahren: Zivilrechtliche Klagen von Betroffenen

- Verstoß gegen Branchenstandards: Verletzung von Compliance-Anforderungen

Vorteile regelmäßiger Vulnerability Scans

Proaktive Risikoerkennung

Durch regelmäßige Scans mit dem CVE Vulnerability Scanner können Organisationen Schwachstellen identifizieren, bevor diese zu einem Sicherheitsvorfall führen:

- Frühzeitige Erkennung: Identifikation von CVEs in installierter Software

- Priorisierung: Fokussierung auf kritische Schwachstellen mit hohem CVSS-Score

- Patch-Management: Gezielte Planung von Sicherheitsupdates

- Risikobewertung: Einschätzung des Gefährdungspotenzials

- Trend-Analyse: Erkennung von Schwachstellenmustern über Zeit

Compliance-Nachweis

Regelmäßige Scans dokumentieren die Sorgfaltspflicht und unterstützen Compliance-Anforderungen:

- Nachweisbare Kontrollen für ISO 27001 Audits

- Erfüllung der technischen und organisatorischen Maßnahmen nach DSGVO

- Dokumentation für BSI IT-Grundschutz Prüfungen

- Entlastung bei regulatorischen Prüfungen

- Audit-Trail für Schwachstellenmanagement

- Nachweis der Due Diligence gegenüber Versicherungen

Reduzierung der Angriffsfläche

Je schneller Schwachstellen erkannt und behoben werden, desto geringer ist das Risiko:

- Weniger Angriffsvektoren für Cyberkriminelle

- Reduzierte Verweilzeit von Schwachstellen im System

- Verhinderung von Zero-Day-Exploits durch schnelle Updates

- Schutz kritischer Assets durch priorisiertes Patching

- Minimierung der Lateral-Movement-Möglichkeiten

Kosteneffizienz

Die Investition in präventive Scans ist minimal im Vergleich zu den Kosten eines Sicherheitsvorfalls:

- Einmalige Tool-Investition: Keine wiederkehrenden Lizenzkosten

- Automatisierte Scans: Minimaler Personalaufwand

- Vermeidung von Bußgeldern: ROI bereits nach Verhinderung eines einzigen Vorfalls

- Reduzierte Incident-Response-Kosten: Proaktiv statt reaktiv

- Geringere Versicherungsprämien: Nachweis angemessener Sicherheitsmaßnahmen

- Zeitersparnis: Automatisierte Reports statt manuelle Recherche

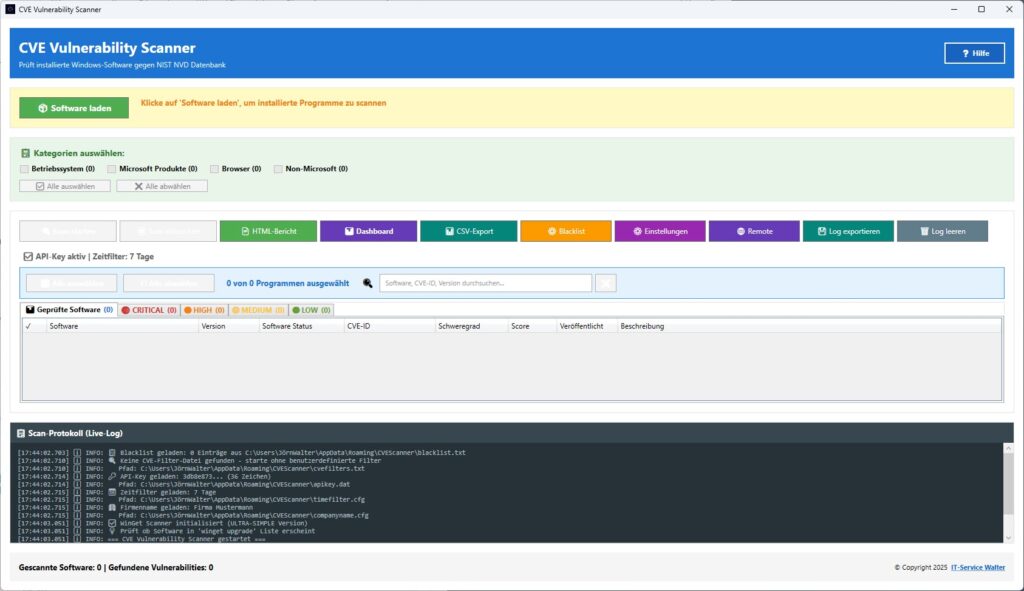

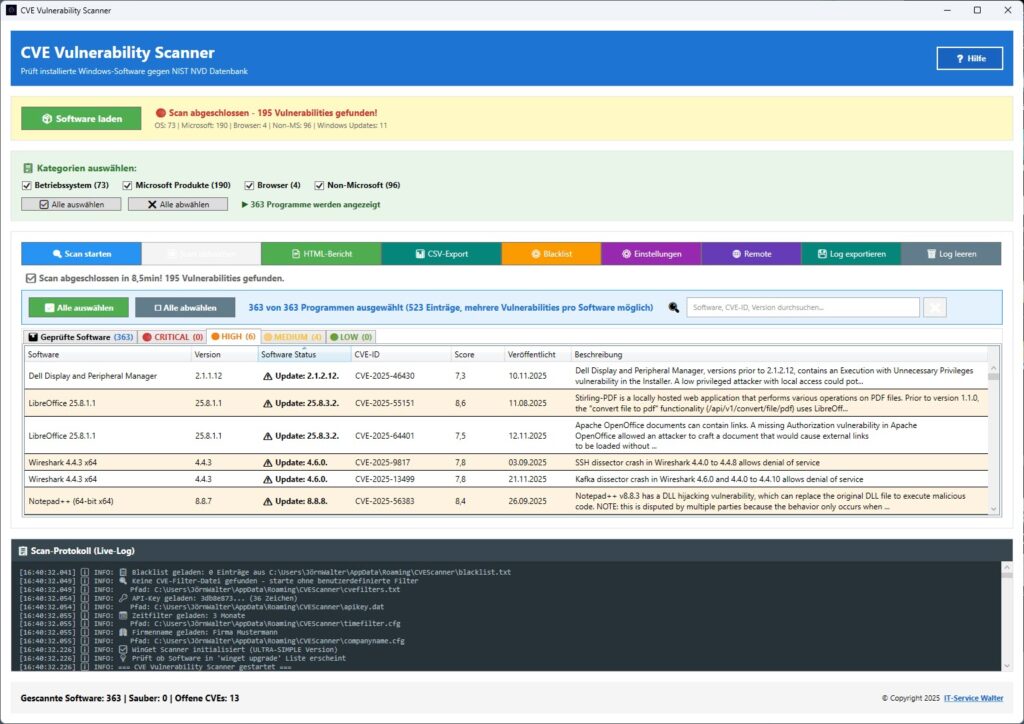

CVE Vulnerability Scanner – Tool-Übersicht

Hauptfunktionen

CVE SCANNER – NIST DATABASE

Automatische Software-Erkennung

- Registry-Scan: Auslesen installierter Programme aus Windows Registry

- Kategorisierung: Automatische Sortierung in OS, Microsoft, Browser, Non-Microsoft

- Detailinformationen: Name, Version, Publisher, Installationsdatum

- Remote-Scanning: Unterstützung für PowerShell Remoting (WinRM)

- Bulk-Analyse: Gleichzeitige Prüfung mehrerer Systeme

CVE-Datenbankabfrage

- NIST NVD API: Automatisierte Abfrage der National Vulnerability Database

- CVSS-Score: Anzeige des Schweregrads (LOW, MEDIUM, HIGH, CRITICAL)

- CVE-Details: ID, Veröffentlichungsdatum, Beschreibung, Metrik

- Rate-Limiting: Intelligente API-Nutzung zur Einhaltung von Limits

- Caching: Optional lokale Zwischenspeicherung von CVE-Daten

WinGet-Integration (Update-Erkennung)

- Update-Check: Prüfung ob neuere Versionen verfügbar sind

- Versionsverg leich: Intelligente Erkennung veralteter Software

- Package-ID: Anzeige der WinGet Package-ID für Updates

- OUTDATED-Warnungen: Separate Kennzeichnung veralteter Software

- Update-Empfehlungen: Direkte Update-Befehle für WinGet

Benutzeroberfläche

Der CVE Vulnerability Scanner bietet eine moderne, benutzerfreundliche WPF-Oberfläche:

- Tabbed Interface: Übersichtliche Darstellung in Tabs (Alle, Kritisch, Hoch, Mittel, Niedrig, Veraltete Software)

- Farbcodierung: Visuell unterscheidbare Schweregrade

- Live-Log: Echtzeitanzeige des Scan-Fortschritts

- Statistiken: Übersicht über gefundene Schwachstellen

- Kategorieauswahl: Flexible Filterung nach Software-Kategorien

- Blacklist-Funktion: Ausschluss bestimmter Software von Scans

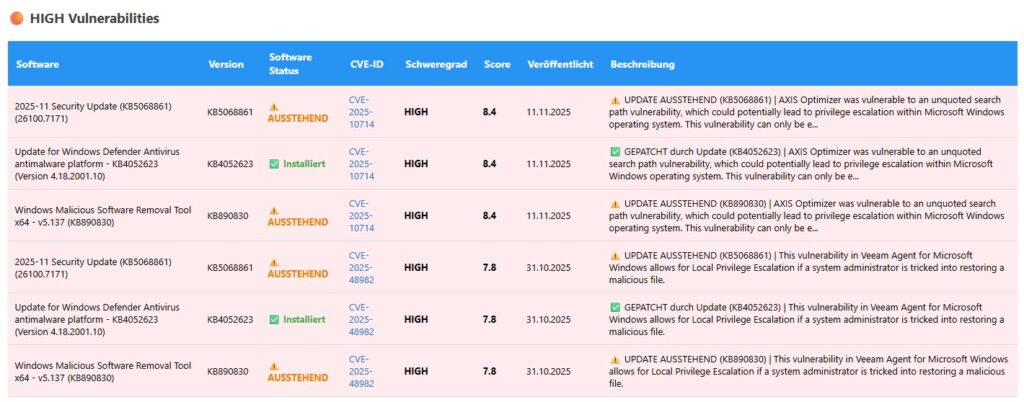

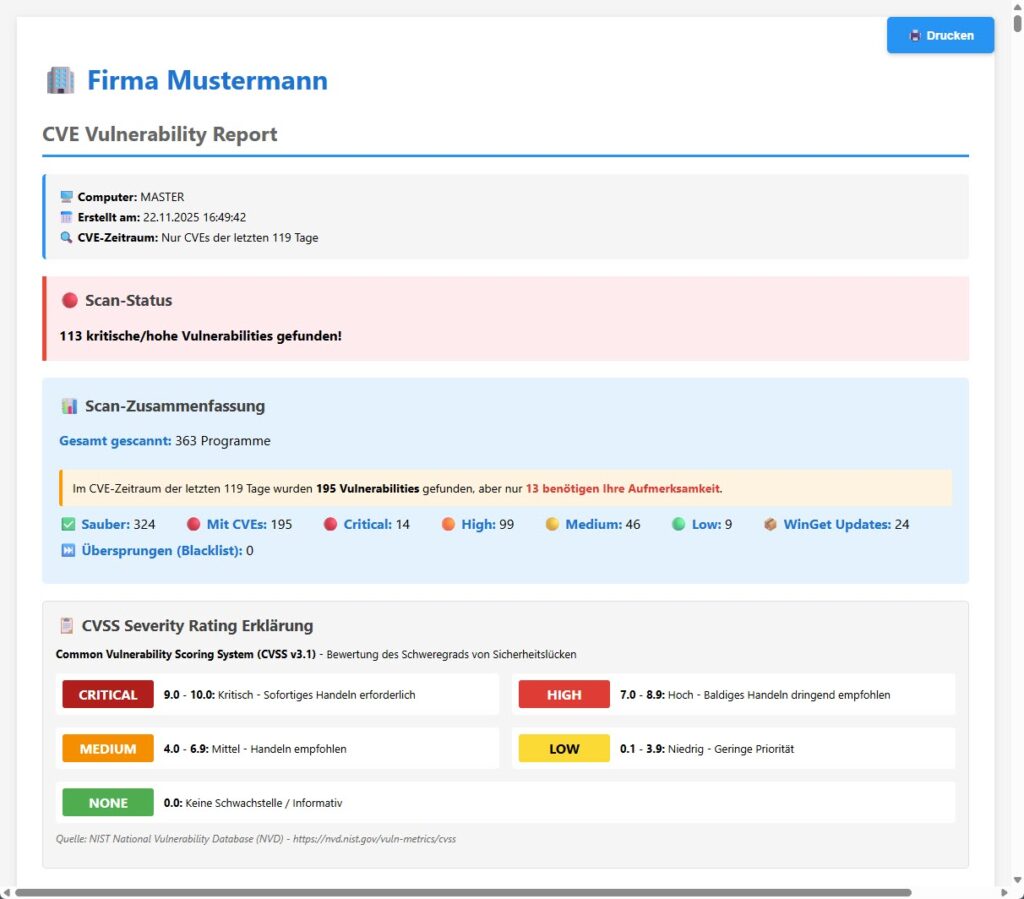

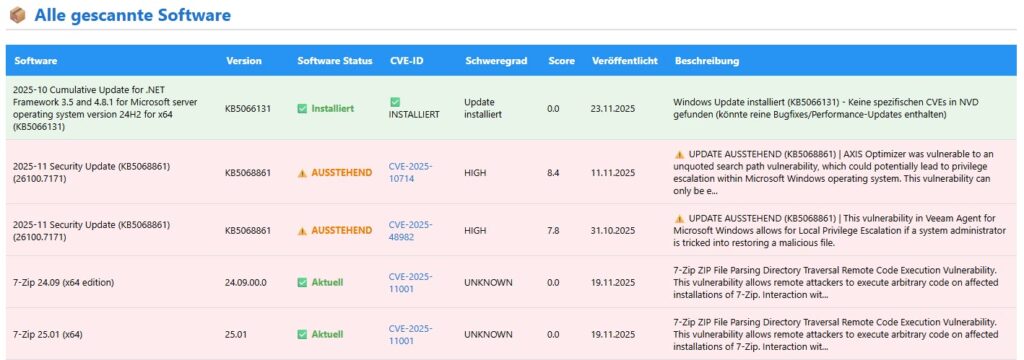

Reporting und Export

Umfangreiche Reporting-Funktionen für Dokumentation und Management:

HTML-Bericht

- Professionelles Layout mit Unternehmensbranding

- Detaillierte CVE-Informationen mit Schweregrad

- Sortierung nach Kritikalität

- Computeridentifikation (FQDN/IP-Adresse)

- Zeitstempel und Scan-Metadaten

- Direkt im Browser anzeigbar

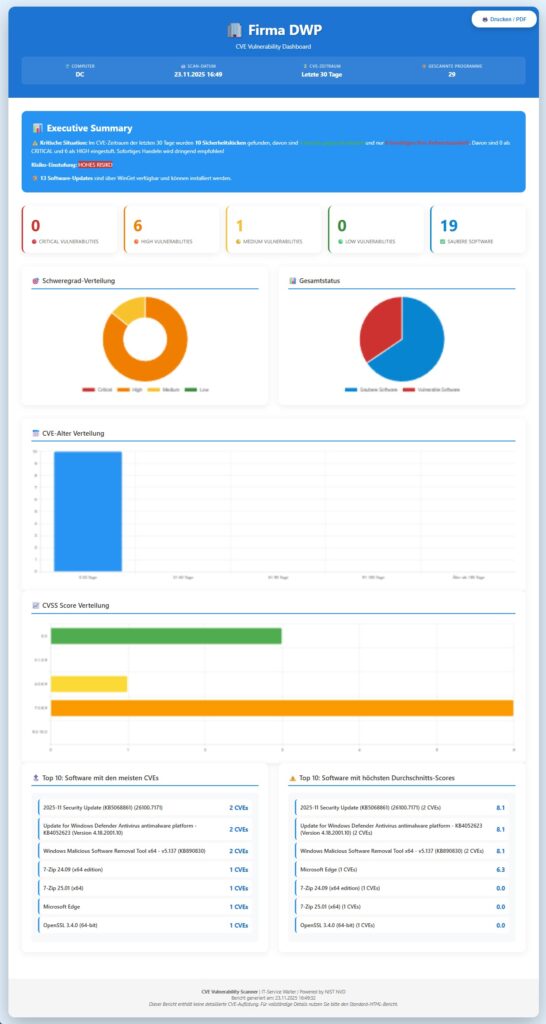

Management-Dashboard

- Visuelle Darstellung mit Chart.js

- Balkendiagramme nach Schweregrad

- Kreisdiagramm der Verteilung

- Zeitverlauf der CVE-Veröffentlichungen

- KPI-Metriken: Gesamt-Schwachstellen, Durchschnittlicher CVSS-Score

- Top-10 betroffene Software

- Geeignet für Management-Präsentationen

CSV-Export

- Excel-kompatibles Format (Semikolon-Trennung)

- Alle CVE-Details exportierbar

- Geeignet für Weiterverarbeitung in SIEM/SOAR

- Import in Ticket-Systeme möglich

- Basis für eigene Analysen und Dashboards

Remote-Scanning

Der CVE Scanner unterstützt Remote-Scanning über PowerShell Remoting (WinRM):

- WinRM-Unterstützung: Scanning von Remote-Windows-Systemen

- Credential-Management: Sichere Authentifizierung mit Benutzername/Passwort

- SSL/TLS-Unterstützung: Verschlüsselte Verbindungen (Port 5986)

- Non-SSL-Option: Unverschlüsselte Verbindungen (Port 5985)

- Verbindungstest: Überprüfung der Erreichbarkeit vor dem Scan

- Logging: Detailliertes Protokoll der Remote-Operationen

Erweiterte Funktionen

CVE-Filter

Flexible Filterung von CVE-Ergebnissen:

- Keyword-Filter: Ausschluss bestimmter Begriffe aus Ergebnissen

- Mehrere Filter: Verwaltung beliebig vieler Ausschlusskriterien

- Persistent: Filter werden zwischen Sitzungen gespeichert

- Schnellzugriff: Einfache Verwaltung über dediziertes Fenster

Software-Blacklist

Ausschluss bekannter oder unkritischer Software vom Scan:

- Flexible Verwaltung: Hinzufügen/Entfernen von Software

- Pattern-Matching: Case-insensitive Namensvergleich

- Performance-Optimierung: Reduzierung der Scan-Zeit

- Relevanz-Fokussierung: Konzentration auf kritische Assets

Konfigurierbare Einstellungen

- API-Key: Optional NIST NVD API-Key für höhere Rate-Limits

- Scan-Parameter: Anpassbare Verzögerungen und Timeouts

- Log-Level: Konfigurierbare Protokollierungstiefe

- Persistente Konfiguration: Einstellungen werden gespeichert

Best Practices für den Einsatz

Scan-Strategie

Scan-Frequenz

- Wöchentlich: Kritische Produktivsysteme und Server

- Monatlich: Workstations und Client-Systeme

- Vierteljährlich: Test- und Entwicklungsumgebungen

- Ad-hoc: Nach kritischen Sicherheitswarnungen oder Zero-Day-Exploits

- Vor Audits: Sicherstellung der Compliance vor externen Prüfungen

Priorisierung

Systeme nach Kritikalität priorisieren:

- Kritisch: Internet-facing Systeme, Domain Controller, Datenbank-Server

- Hoch: File-Server, Mail-Server, VPN-Gateways

- Mittel: Workstations mit Zugriff auf sensible Daten

- Niedrig: Test-Systeme, isolierte Entwicklungsumgebungen

Umgang mit Scan-Ergebnissen

Sofortmaßnahmen bei kritischen Findings

- Dokumentation: Vollständige Erfassung aller gefundenen CVEs

- Risikobewertung: CVSS-Score und Exploitability bewerten

- Patch-Verfügbarkeit: Prüfung ob Security-Updates verfügbar sind

- Kompensationskontrollen: Temporäre Maßnahmen bei fehlenden Patches

- Eskalation: Information der zuständigen Führungsebene bei CRITICAL-CVEs

- Isolation: Ggf. temporäre Netzwerksegmentierung betroffener Systeme

Patch-Management-Prozess

- Test-Umgebung: Patches zunächst in isolierter Umgebung testen

- Change-Management: Formale Freigabe vor Produktiv-Deployment

- Wartungsfenster: Patches während geplanter Wartungszeiten einspielen

- Rollback-Plan: Vorbereitung für schnelle Rücknahme bei Problemen

- Verifikation: Erneuter Scan nach Patch-Deployment zur Bestätigung

- Dokumentation: Lückenlose Dokumentation aller Patch-Aktivitäten

Reporting und Dokumentation

Für Compliance und Audit-Zwecke sollten folgende Informationen dokumentiert werden:

- Scan-Berichte: Vollständige HTML/CSV-Reports archivieren

- Zeitstempel: Datum und Uhrzeit jedes Scans

- Scope: Liste der gescannten Systeme und IP-Adressen

- Findings: Anzahl und Art der gefundenen Schwachstellen

- Remediation: Dokumentation der ergriffenen Maßnahmen

- Follow-up: Verifikation der erfolgreichen Behebung

- Trend-Analyse: Entwicklung der Schwachstellen über Zeit

- Verantwortlichkeiten: Zuständige Personen für Remediation

Integration in bestehende Prozesse

Der CVE Scanner sollte in bestehende Security-Workflows integriert werden:

- SIEM-Integration: CSV-Export in Security Information and Event Management System

- Ticket-System: Automatische Erstellung von Tickets für gefundene CVEs

- Asset-Management: Verknüpfung mit CMDB (Configuration Management Database)

- Patch-Management: Integration mit WSUS, SCCM oder anderen Patch-Tools

- Incident-Response: CVE-Daten als Basis für Incident Playbooks

- Vulnerability-Management-Platform: Ergänzung zu Nessus, Qualys, etc.

Technische Anforderungen und Installation

Systemanforderungen

| Komponente | Anforderung |

| Betriebssystem | Windows 10/11, Windows Server 2016 oder höher |

| .NET Runtime | .NET 8.0 oder höher |

| Arbeitsspeicher | Minimum 4 GB RAM, empfohlen 8 GB oder mehr |

| Prozessor | Multi-Core CPU empfohlen für optimale Performance |

| Festplattenspeicher | 100 MB für Anwendung, ausreichend Speicher für Reports |

| Netzwerk | Internet-Zugang für NIST NVD API (Port 443) |

| Berechtigungen (lokal) | Lokaler Benutzer oder Administrator für Registry-Zugriff |

| Berechtigungen (remote) | Remote-Administrator-Rechte für WinRM-Zugriff |

Das Tool ist als portable Anwendung konzipiert und erfordert keine Installation. Es kann direkt von einem Netzlaufwerk oder USB-Stick ausgeführt werden.

Remote-Scanning Voraussetzungen

Für Remote-Scanning über PowerShell Remoting (WinRM) müssen auf den Ziel-Systemen folgende Voraussetzungen erfüllt sein:

- WinRM-Service: Windows Remote Management aktiviert und gestartet

- Firewall: Port 5985 (HTTP) oder 5986 (HTTPS) freigeschaltet

- PowerShell Remoting: Mit “Enable-PSRemoting” aktiviert

- Credentials: Administrator-Berechtigungen auf Ziel-System

- Trusted Hosts: Optional für Nicht-Domain-Umgebungen konfigurieren

- SSL-Zertifikat: Für verschlüsselte Verbindungen (Port 5986)

NIST NVD API Zugang

Der CVE Scanner nutzt die NIST National Vulnerability Database API:

- Öffentlich zugänglich: Keine Registrierung für grundlegende Nutzung erforderlich

- Rate-Limits ohne API-Key: 5 Requests pro 30 Sekunden, 10.000 pro Monat

- API-Key (optional): Höhere Rate-Limits nach kostenloser Registrierung

- Mit API-Key: 50 Requests pro 30 Sekunden, 100.000 pro Monat

- Registrierung: Auf https://nvd.nist.gov/developers/request-an-api-key

- Tool-Konfiguration: API-Key im Einstellungs-Fenster hinterlegen

WinGet-Integration

Für die Update-Erkennung nutzt der Scanner Windows Package Manager (WinGet):

- Verfügbarkeit: Ab Windows 10 Version 1809 / Windows 11

- Installation: Vorinstalliert in modernen Windows-Versionen

- Manuelle Installation: Über Microsoft Store (“App-Installer”)

- Alternativer Download: GitHub-Release von microsoft/winget-cli

- Optional: WinGet-Integration kann deaktiviert werden

- Funktionalität ohne WinGet: CVE-Scanning funktioniert unabhängig davon

Deployment-Empfehlungen

- Dedizierte Workstation: Zentrale Station für Security-Scans

- Service-Account: Verwendung dedizierter Service-Accounts mit minimalen Rechten

- Netzwerksegmentierung: Scanner in Security-Management-Segment platzieren

- Verschlüsselung: Reports auf verschlüsselten Volumes speichern

- Backup: Regelmäßige Sicherung von Scan-Reports und Konfiguration

- Monitoring: Integration in zentrales Logging und Monitoring

Anwendungsfälle und Szenarien

Regelmäßiges Vulnerability Assessment

Szenario: Monatliches Schwachstellen-Assessment für alle Produktiv-Server

- Remote-Verbindung: Konfiguration von Server-Credentials

- Software-Scan: Laden der installierten Software-Liste

- CVE-Check: Automatische Prüfung gegen NVD-Datenbank

- Dashboard: Erstellung Management-Dashboard für Führungsebene

- Detailbericht: HTML-Report für IT-Security-Team

- CSV-Export: Import in Ticket-System für Remediation-Tracking

- Dokumentation: Archivierung der Berichte für Audit-Trail

Incident Response

Szenario: Zero-Day-Exploit wird öffentlich – schnelle Überprüfung aller Systeme

- CVE-Filter: Konfiguration Filter für spezifische CVE-ID

- Bulk-Scan: Gleichzeitiger Scan aller kritischen Systeme

- Identifikation: Ermittlung betroffener Systeme

- Priorisierung: CVSS-Score und Exposure analysieren

- Sofortmaßnahmen: Kompensationskontrollen implementieren

- Patch-Deployment: Notfall-Patches nach Test einspielen

- Verification: Erneuter Scan zur Bestätigung der Remediation

Compliance-Audit Vorbereitung

Szenario: Vorbereitung auf ISO 27001 Re-Zertifizierungs-Audit

- Kompletter Scan: Alle Systeme im Scope erfassen

- Dokumentation: Vollständige HTML-Reports für Auditor

- Trend-Analyse: Vergleich mit vorherigen Scan-Ergebnissen

- Remediation-Status: Nachweis behobener Schwachstellen

- Dashboard: Visualisierung für Management-Review

- Prozess-Nachweis: Dokumentation regelmäßiger Scan-Zyklen

- Follow-up-Plan: Zeitplan für Behebung verbleibender Issues

Managed Service Provider (MSP)

Szenario: MSP mit mehreren Kunden – zentrale Vulnerability-Überwachung

- Kunden-Segmentierung: Separate Scans pro Kunde

- Remote-Access: Verwendung Kunden-spezifischer Credentials

- Branding: Anpassung Reports mit Kunden-Logo

- Monitoring: Regelmäßige Scans im Rahmen SLA

- Alerting: Benachrichtigung bei CRITICAL-Findings

- Reporting: Monatliche Berichte für Kunden

- SLA-Tracking: Dokumentation für Service-Level-Nachweise

Zusammenfassung und Handlungsempfehlungen

Kernaussagen

- Existenzielles Risiko: Ungepatchte Schwachstellen sind Einfallstore für Cyberangriffe

- Regulatorische Verpflichtung: ISO 27001, DSGVO und BSI fordern proaktives Schwachstellenmanagement

- Kosteneffizienz: Präventive Scans sind deutlich kostengünstiger als Incident Response

- Professionelles Werkzeug: Der CVE Scanner bietet alle notwendigen Funktionen für wirksamen Schutz

- Automatisierung: Reduzierung manueller Aufwände durch automatisierte Scans und Reports

- Compliance-Nachweis: Lückenlose Dokumentation für Audits und Zertifizierungen

Sofortmaßnahmen

Folgende Schritte sollten umgehend eingeleitet werden:

- Initialer Scan: Durchführung eines ersten Scans aller kritischen Systeme

- Baseline: Etablierung einer Schwachstellen-Baseline für Trend-Analyse

- Richtlinien: Erstellung einer Scan-Richtlinie mit Verantwortlichkeiten

- Schulung: Einweisung des IT-Security-Teams in Tool-Nutzung

- Integration: Aufnahme in bestehende Security-Prozesse (Change, Incident, Problem)

- Dokumentation: Erstellung Prozessdokumentation für ISO 27001

Langfristige Strategie

- Kontinuierliche Verbesserung: Regelmäßige Review und Optimierung der Scan-Prozesse

- Automatisierung: Anstreben vollautomatisierter Scans mit Alerting

- Integration: Anbindung an SIEM, SOAR und Vulnerability-Management-Plattformen

- Awareness: Schulung aller Mitarbeiter zu Schwachstellen und Patching

- Metrics: KPIs etablieren (Mean Time To Patch, Vulnerability Density)

- Vorfallplanung: Entwicklung Incident-Response-Playbooks für Zero-Day-Exploits

- Threat Intelligence: Integration aktueller Bedrohungsdaten in Priorisierung

Schlusswort

In einer Zeit zunehmender Cyber-Bedrohungen und steigender regulatorischer Anforderungen ist proaktives Schwachstellenmanagement keine Option mehr, sondern eine Notwendigkeit. Der CVE Vulnerability Scanner von IT-Service Walter bietet Organisationen ein leistungsfähiges, benutzerfreundliches Werkzeug, um dieser Verantwortung gerecht zu werden.

Die Investition in regelmäßige Schwachstellen-Scans zahlt sich nicht nur durch Compliance-Erfüllung und Risikominimierung aus, sondern schafft auch Vertrauen bei Kunden, Partnern und Aufsichtsbehörden. Organisationen, die heute handeln, schützen nicht nur ihre eigenen Assets, sondern auch die Daten ihrer Kunden und die Stabilität ihrer IT-Infrastruktur.

Warten Sie nicht auf den ersten Sicherheitsvorfall – beginnen Sie jetzt mit systematischem Vulnerability Management!

Lizenzierung

Gute Software muss nicht teuer sein.

Einmalig 299,00 € (inkl. 19% MwSt.)

- Firmenlizenz ohne Benutzerbegrenzung

- Keine Folgekosten, keine Abonnements

- Kostenlose Updates innerhalb der Hauptversion

Sie möchten das Handbuch zum Tool haben, dann schreiben Sie uns gern über das Kontaktformular, oder per E-Mail.

CVE SCANNER – NIST DATABASE – Schwachstellen müssen nicht sein

Teil der ISW-Tools Suite von IT-Service Walter

© 2026 IT-Service Walter | Alle Rechte vorbehalten