Schutzschilde für Ihre digitalen Werte

In einer zunehmend vernetzten Welt sind Ihre Daten ständigen Bedrohungen ausgesetzt. Cyberangriffe werden immer raffinierter, die Angriffsflächen durch Cloud-Dienste, mobile Geräte und Remote-Arbeit immer größer. Gleichzeitig steigen die regulatorischen Anforderungen (Netzwerk & Security) an den Schutz sensibler Informationen.

Die Sicherheit Ihrer Daten hat für uns höchste Priorität. Wir konzipieren und implementieren Netzwerk- und Sicherheitslösungen, die Ihre Systeme zuverlässig schützen, ohne die Produktivität Ihrer Mitarbeiter einzuschränken.

IT-Security – Mehrschichtige Verteidigung

Defense in Depth

Einzelne Sicherheitsmaßnahmen bieten keinen ausreichenden Schutz. Wir setzen auf das Prinzip der gestaffelten Verteidigung: Mehrere Sicherheitsebenen greifen ineinander, sodass ein Angreifer mehrere Hürden überwinden müsste, um an sensible Daten zu gelangen.

Perimeter-Sicherheit:

- Firewall-Konzeption und -Konfiguration

- Intrusion Detection und Prevention Systeme (IDS/IPS)

- Web Application Firewalls für exponierte Dienste

- Sichere Fernzugriffslösungen für Remote-Mitarbeiter

Netzwerksicherheit:

- Segmentierung und Mikrosegmentierung

- Network Access Control (NAC) zur Geräteauthentifizierung

- 802.1X-Implementierung für kabelgebundene und drahtlose Netzwerke

- Verschlüsselung des Netzwerkverkehrs

Endpunktsicherheit:

- Endpoint Detection and Response (EDR) Lösungen

- Härtung von Clients und Servern nach BSI- und CIS-Vorgaben

- Anwendungskontrolle und Whitelisting

- Verwaltung von Wechseldatenträgern und externen Geräten

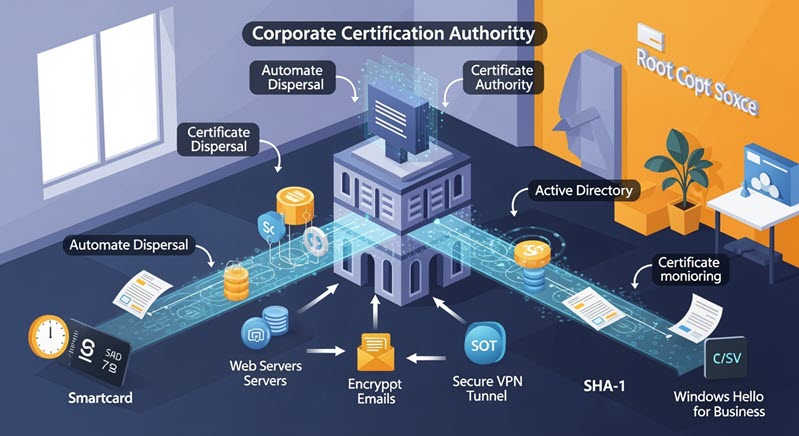

Zertifikatsmanagement und PKI

Digitale Zertifikate sind das Fundament für sichere Kommunikation, Authentifizierung und Verschlüsselung. Eine professionell betriebene Public Key Infrastructure (PKI) ermöglicht vertrauenswürdige Identitäten in Ihrer gesamten IT-Landschaft.

Unsere PKI-Leistungen:

- Planung und Aufbau unternehmenseigener Zertifizierungsstellen

- Hierarchische CA-Strukturen mit Offline-Root-CA für maximale Sicherheit

- Automatisierte Zertifikatsverteilung über Active Directory

- Zertifikate für Webserver, E-Mail-Verschlüsselung und VPN

- Smartcard- und Windows Hello for Business-Integration

- Überwachung von Zertifikatslaufzeiten und automatische Erneuerung

- Migration von SHA-1 auf moderne Algorithmen

Schwachstellenmanagement

Angreifer nutzen bekannte Sicherheitslücken oft schneller aus, als Unternehmen sie schließen können. Ein strukturiertes Schwachstellenmanagement hilft Ihnen, den Überblick zu behalten und Risiken zu priorisieren.

- Regelmäßige Schwachstellenscans Ihrer Infrastruktur

- Bewertung und Priorisierung identifizierter Schwachstellen

- Unterstützung beim Patch-Management und bei der Behebung

- Verifizierung durchgeführter Maßnahmen

Security-Konzepte und Richtlinien

Technische Maßnahmen allein reichen nicht aus. Durchdachte Konzepte und klare Richtlinien sorgen dafür, dass Sicherheit im gesamten Unternehmen gelebt wird.

Konzeptionelle Leistungen:

- Erstellung von IT-Sicherheitskonzepten nach BSI-Standard

- Entwicklung von Berechtigungskonzepten und Rollenmodellen

- Passwortrichtlinien und Authentifizierungsstrategien

- Backup- und Recovery-Konzepte

- Notfallpläne und Business Continuity Management

- Awareness-Maßnahmen für Mitarbeiter

Kontinuierliches Monitoring

Sicherheit ist kein Zustand, sondern ein Prozess. Durch kontinuierliche Überwachung erkennen wir verdächtige Aktivitäten frühzeitig und können schnell reagieren.

Monitoring-Leistungen:

- Zentrale Protokollierung sicherheitsrelevanter Ereignisse (SIEM)

- Echtzeitüberwachung kritischer Systeme

- Alarmierung bei Sicherheitsvorfällen

- Regelmäßige Auswertung von Sicherheitslogs

- Incident Response bei erkannten Bedrohungen

Compliance und Datenschutz

Alle Sicherheitsmaßnahmen entwickeln wir im Einklang mit regulatorischen Anforderungen. Ob DSGVO, BSI IT-Grundschutz oder branchenspezifische Vorgaben – wir sorgen dafür, dass Ihre Sicherheitsarchitektur auch den Prüfern standhält.

Compliance-Integration:

- Technische Umsetzung von DSGVO-Anforderungen

- Verschlüsselung personenbezogener Daten

- Protokollierung für Audit-Nachweise

- Zugriffskontrollen und Berechtigungsmanagement

- Dokumentation aller sicherheitsrelevanten Maßnahmen (TOMs)

- Unterstützung bei Datenschutz-Folgenabschätzungen

Unsere Werkzeuge für Ihre Sicherheit

Neben unseren Beratungs- und Implementierungsleistungen bieten wir selbstentwickelte Softwarelösungen, die Sie bei der kontinuierlichen Absicherung Ihrer Systeme unterstützen:

CVE Scanner NIST DATABASE – Identifizieren Sie bekannte Schwachstellen in Ihrer Software-Infrastruktur automatisiert und zeitnah.

Security Configuration Manager (BSI/NIST) – Überprüfen Sie Ihre Systemkonfigurationen gegen etablierte Sicherheitsstandards und schließen Sie Konfigurationslücken.

Diese Werkzeuge setzen wir auch in unseren eigenen Projekten ein – Sie profitieren von praxiserprobten Lösungen.

Unser Sicherheitsversprechen

Wir verstehen Sicherheit nicht als Hindernis, sondern als Wegbereiter für vertrauensvolle Geschäftsbeziehungen. Eine gut geschützte IT-Infrastruktur gibt Ihnen die Freiheit, sich auf Ihr Kerngeschäft zu konzentrieren – in dem Wissen, dass Ihre Daten in sicheren Händen sind.

Durchdachte Konzepte. Robuste Implementierung. Wachsamer Betrieb.

Lassen Sie uns gemeinsam Ihre Sicherheitsarchitektur analysieren und optimieren – bevor es andere tun.